Dù mang lại một phương pháp phòng thủ chủ động cho các nạn nhân của cuộc tấn công, nhưng việc thực hiện nó lại gặp các trở ngại về mặt pháp lý.

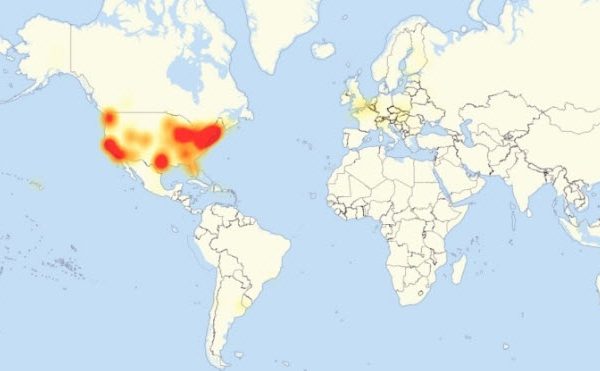

Mạng botnet Mirai đã trở nên khét tiếng khi nó được sử dụng trong vụ tấn công từ chối dịch vụ phân tán DDoS với quy mô lớn nhằm vào nhà cung cấp DNS nổi danh Dyn. Cuộc tấn công này đã gây ra sự cố mất truy cập Internet trên diện rộng vào ngày 21 tháng Mười vừa qua. Tuy nhiên, một nghiên cứu cho thấy bản thân botnet này cũng có lỗ hổng.

Đúng, chính phần mềm độc hại Mirai – malware đã thâm nhập và không chế hàng triệu thiết bị IoT trên 164 quốc gia, cũng chứa hàng loạt lỗ hổng có thể được sử dụng để chống lại nó và nhằm phá hủy khả năng DDoS của mạng botnet này hoặc làm giảm thiểu các cuộc tấn công trong tương lai.

Vào đầu tháng Mười này, nhà phát triển của malware này đã phát hành công khai mã nguồn của Mirai, vốn được thiết kế để quét và tìm kiếm các thiết bị IoT – phần lớn là các router, các camera và các ổ DVR vẫn đang sử dụng các mật khẩu mặc định. Sau khi tìm thấy các thiết bị này, malware này sẽ chiếm quyền điều khiển và biến chúng thành một bot trong mạng botnet của mình, để sử dụng cho việc phát động các cuộc tấn công DDoS.

Tuy nhiên, sau khi xem xét kỹ mã nguồn này, một nhà nghiên cứu đã khám phá ra ba lỗ hổng, một trong số chúng có thể được sử dụng để tắt khả năng làm tràn ngập mục tiêu với các truy vấn HTTP của Mirai.

Nhà nghiên cứu Scott Tenaglia tại hãng bảo mật Invincea đã phát hiện ra một lỗ hổng làm tràn bộ đệm ngăn xếp (stack buffer overflow) trong một đoạn code của Mirai. Lỗ hổng này được sử dụng để thực hiện các cuộc tấn công làm tràn mục tiêu bằng truy vấn HTTP.

Tuy nhiên, nếu bị khai thác, lỗ hổng này có thể làm sụp đổ quá trình tấn công, qua đó sẽ chấm dứt đợt tấn công từ bot đó (thiết bị IoT bị nhiễm Mirai), nhưng vẫn giúp cho thiết bị bị tấn công còn nguyên vẹn và tiếp tục hoạt động.

Tenaglia đã phát hành công khai phương pháp khai thác (exploit) lỗ hổng này, và cho biết, cách khai thác của anh sẽ không giúp ngăn chặn được một cuộc tấn công với quy mô lớn như cuộc tấn công đã nhằm vào Dyn gần đây, nhưng nó vẫn tắt được khả năng tấn công lớp 7 (layer 7) của Mirai (hình thức gửi các truy vấn ào ạt đến server nhằm gây tê liệt cho các dịch vụ webserver).

Exploit của anh tắt được cuộc tấn công này là vì Mirai có khả năng phát động các đợt lũ truy vấn HTTP cũng như hàng loạt hình thức tấn công DDoS mạng lưới khác, bao gồm các đợt lũ DNS, các đợt lũ UDP (giao thức gói dữ liệu người dùng), các đợt lũ SYN và ACK, các đợt lũ GRE IP và GRE ETH, STOMP (Simple Text Oriented Message Protocol: giao thức nhắn tin theo hướng văn bản).

“Cách khai thác “đơn giản” này là ví dụ về một cuộc phòng thủ chủ động trước một botnet IoT, nó có thể được sử dụng bởi bất kỳ dịch vụ giảm thiểu tấn công DDoS nào, để chống lại một cuộc tấn công bằng đợt lũ truy vấn HTTP dựa trên Mirai theo thời gian thực.” Tenaglia cho biết trong bài đăng trên blog của mình. “Cho dù nó không thể sử dụng để loại bỏ bot ra khỏi thiết bị IoT, nó cũng có thể được sử dụng để ngăn chặn khởi nguồn của cuộc tấn công từ thiết bị cụ thể đó.”

Những lo ngại về tính pháp lý của việc hack ngược

Tuy nhiên, việc khai thác lỗ hổng này để xâm nhập ngược lại vào hàng chục hay hàng trăm thiết bị IoT, dường như lại là một cách tiếp cận gây tranh cãi và không hợp pháp, cũng như có thể đặt bên phòng vệ vào vùng xám về pháp lý.

Xâm nhập ngược (hay hack back) liên quan đến việc tạo ra các thay đổi trên hệ thống thuộc hàng loạt quốc gia khác nhau mà không có sự cho phép từ người sở hữu thiết bị, một nhà cung cấp dịch vụ hay một nhà mạng nào. Ngoài ra Invincea đã bổ sung thêm một tuyên bố từ chối trách nhiệm (disclaimer) đối với nghiên cứu của mình, và cho biết họ không ủng hộ hành động “phản công” này.

Nhưng khi lỗ hổng này có khả năng làm cản trở mối đe dọa này, các hacker mũ trắng thận trọng có thể âm thầm sử dụng lỗ hổng này để chống lại malware và đưa các thiết bị bị nhiễm phần mềm độc hại này ra khỏi các hành vi tội phạm.

Trên thực tế, trong quá khứ cũng đã có một số trường hợp ngăn chặn mạng botnet theo lệnh của tòa án, và vì vậy, các nhà chức trách có thể nhận được lệnh của tòa án và xâm nhập ngược vào các thiết bị bị nhiễm Mirai để ngăn chặn mạng botnet khét tiếng này.

Tháng trước, cuộc tấn công DDoS có nguồn gốc từ botnet Mirai đã hạ gục nhà cung cấp dịch vụ Internet và hosting của Pháp OVH với băng thông rác lên đến 1 Tbps, lưu lượng lớn nhất cho một cuộc tấn công DDoS từ trước đến nay.

GenK – Tham khảo TheHackerNews

” Thế Giới Cloud – Nhà cung cấp dịch vụ CLOUD chuyên nghiệp tại Việt Nam “